Взлом wi fi, WiFi Master

По-моему, разумнее всего не считать WiFi локальной сетью сетью, заслуживающей доверия. Статья является вольным пересказом туториала с официального сайта Aircrack-ng www. Подписка для физлиц Подписка для юрлиц Реклама на «Хакере» Контакты. WEP — это аббревиатура от Wired Equiвалентная конфиденциальность. Взломать wifi с помощью андроид-устройства может показаться сложной задачей.

Но мамкины хакеры скриншотов не читают и потом задают вопросы на тостере. Ох уж эти хацкеры… Я в одно время точку вообще открытой открывал, что бы ради смеху гулять по айфонам брейкнутым. Но история никого не лечит Если Вы почитываете иногда блог ruvds, то могли заметить, что им пора заводить хаб "чтение манов вслух". И все статьи — туда.

Иногда намного быстрее вручную запустить airodump, чем ждать, пока wifite сама его запустит. Не описали важные детали для понимания защиты от такого подбора пораля. Сколько занимает такой взлом пароля при N длине и M применяемых символов.

Суперкомпьютер — это очень хорошо, но как написали выше, такое лучше всего перебирать на видеокарте. В принципе да, и чем длиннее пароль — тем лучше. Правда такими паролями сложно пользоваться, например, жена у меня не знает пароля, и спрашивает у меня, вот как ей такой пароль диктовать по телефону?

Например мой пароль содержит из моего имя и номер телефона. Моя имя admin. Номер телефона Поиск Написать публикацию. Время на прочтение 3 мин. Комментарии Не какой-нибудь там стандартный SHA, а специфическую для WiFi функцию, но это и не важно, поскольку функция не секретна.

Поскольку пароль у большинства пользователей представляет собой что-нибудь вроде «kvartira», то простым перебором он берется. При этом, что характерно, к точке доступа в процессе взлома никто не лезет, поэтому защититься она никак не может.

Комментарий пока не оценивали 0. При этом, что характерно, к точке доступа в процессе взлома никто не лезет Ещё как лезут, для deauth. В домах, где завёлся кулхацкер, это бесит. Но по меньшей мере становится понятно, что лучше бы перепроверить устойчивость паролей. По-моему, разумнее всего не считать WiFi локальной сетью сетью, заслуживающей доверия.

Тогда взломают и взломают, риск на самом деле не велик. Тарифы то, поди, у всех давно безлимитные. Теоретически могут, конечно. Но практически, шанс сломать шею, упав с кровати, выше.

Так deauth достаточно выполнить всего один раз, чтобы словить хэндшейк. А можно даже и без этого обойтись. Если же кто-то отстреливает клиентов постоянно из чистой вредности, то PMF в помощь.

В чем новизна работы по сравнению с habr. Для того чтоб убить человека надо воткнуть нож ему в горло и потянуть на себя sarcasm off Эти плашки разве на что-то влияют? Юридически возможно да. Чтобы не получить потом иск, мол — Вася Пупкин начитался ваших статей и взломал мой сайт, гоните бабло, и вообще вас щас отроскомнадзорим.

Как и приписки типа «организация запрещена в РФ» и тд. Однако, роутер остается одним из уязвимых мест вашей системы, а значит ставит под удар все подключенные устройства. Для защиты от взлома необходимо использовать подходящее вашим потребностям устройство, обращать внимание на подозрительную активность, а также выполнять комплекс мер безопасности.

Нажимая на кнопку, я даю Согласие на обработку персональных данных в соответствии с Политикой обработки. Невидимая связь: как прои Невидимая связь: как происходит взлом Wi-Fi и как от него защититься. Павел Малaхов Системный администратор, компания PVS-Studio В случае домашнего Wi-Fi злоумышленники могут быть заинтересованы в доступе к персональным данным, таким как пароли, банковские счета или личная информация.

Кроме того, злоумышленники могут использовать взломанный домашний Wi-Fi для совершения незаконных действий в интернете, таких как скачивание пиратского контента или проведение кибератак на другие компьютеры. Что касается бизнес-сетей Wi-Fi, то злоумышленники могут быть заинтересованы в получении доступа к конфиденциальной информации компании, такой как бухгалтерские данные, клиентские данные или коммерческая тайна, а также нарушение функционирования бизнес-процессов.

Это может привести к серьезным последствиям, включая утечку конфиденциальной информации, финансовые потери или повреждение репутации компании. Как происходит взлом Wi-Fi Нередки случаи, когда сосед по подъезду или офисному зданию просто не хочет платить за собственный интернет и пытается воспользоваться чужим. Антон Шустиков СЕО проекта CakesCats На сегодняшний день взлом WiFi сильно потерял в актуальности, и одним из немногих кейсов остается преследовать целью проникновение в сеть для дальнейшего её компрометирования.

Хотя стоит отметить также о «соседском» взломе, когда ваш сосед будет пользоваться вашим интернетом бесплатно. Чуть раньше взломы Wi-Fi были больше с целью перехвата трафика, возможно подмены содержимого интернет-страниц или подобного. Сегодня же подобные атаки, по своей большей части, канули в Лету, и связано это с повсеместным внедрением шифрования сессий.

Яркий тому пример это httpS. К примеру, если ваш сайт не имеет ssl-сертификата, то Гугл будет ниже ранжировать его в своей выдаче. Или если браузер заметит какие-то странности с сертификатом удостоверяющим целостность, то тут же об этом сообщит и не даст открыть содержимое веб-страницы. Куда большую ценность сегодня предоставляет Ваш роутер для злоумышленников чем ваша сеть Wi-Fi. Андрей Жуков Ведущий специалист по анализу защищенности Уральского центра систем безопасности Если говорить о взломах Wi-Fi в частных квартирах, то его чаще всего взламывают ради забавы.

Потому что зачастую это очень легко сделать и, насмотревшись видео в YouTube или прочитав статейку в интернете, любопытные люди атакуют чей-то Wi-Fi. Но и импакт от такой шалости невысокий — максимум можно получить доступ к соседскому Wi-Fi. Думаю, куда интереснее обсудить взлом беспроводной сети какой-то компании. Тут тоже зачастую намерения злоумышленников не столь серьезны.

Просто я крайне редко слышу, что какая-то утечка произошла через взлом Wi-Fi-сети. В большинстве случаев злоумышленники ломают то, что легче взломать удаленно.

Целенаправленно приезжать к офисам компании станет только очень целеустремленный злоумышленник. И пока мы не видим частых взломов компаний через Wi-Fi. Андрей Жуков Ведущий специалист по анализу защищенности Уральского центра систем безопасности Разница в маршрутизаторах для бизнеса и домашних роутеров есть, и она зачастую играет не в пользу безопасности. Среди множества беспроводных сетей легко увидеть корпоративную точку доступа по её названию — например, Cisco дома себе никто не ставит.

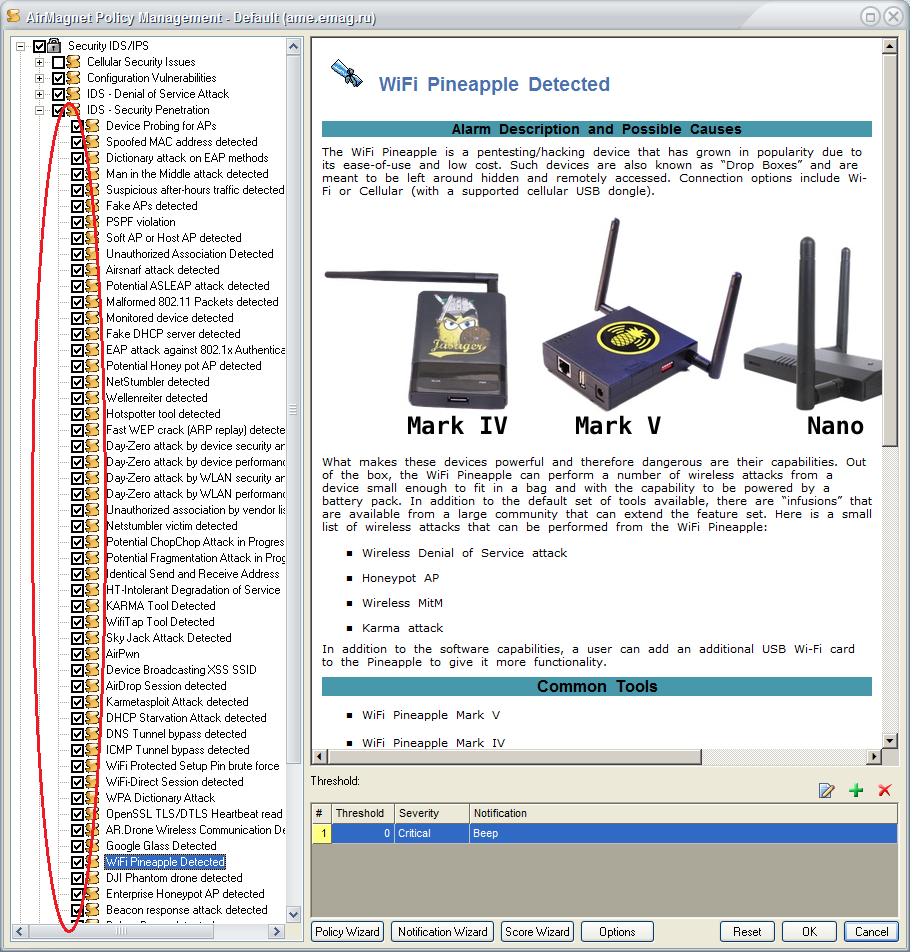

Большинство атак, что присущи домашним роутерам, подходят и для корпоративных устройств. Однако корпоративным точкам доступа присущи и свои характерные уязвимости, которые эксплуатируются достаточно просто: это захват PMKID и проблемы WPA Enterprise режим, который должен обеспечивать безопасность уровня предприятия.

Причина тут в сложности настроек для корпоративных роутеров. Ведь типичный физический периметр не состоит только лишь из одной-двух корпоративных wi-fi сетей Corp и Corp-Guest. Беспроводные сети состоят из большого количества различных служебных сетей, где могут встретиться роутеры от домашних вендоров со всеми их уязвимостями. Например, те же принтеры часто имеют свою беспроводную сеть. Также сами пользователи могут «раздавать» wi-fi со своих телефонов, что может стать потенциальной точкой проникновения в ИТ-инфраструктуру Компании.

Ну и беспроводные сети это не только Wi-Fi. Беспроводные мышки, клавиатуры, — зачастую они не безопасны и через них можно получить доступ к компьютерам пользователей. Павел Кузнецов Директор по стратегическим альянсам и взаимодействию с органами государственной власти группы компаний «Гарда» Пользовательские устройства сохраняют, при желании владельца, данные единожды ставших им известными Wi-Fi сетей, в целях элементарного удобства при повторном посещении площадки. И у этой монеты две стороны — с одной, пользователь освобождается от необходимости совершать повторно действия по подключению к сети.

С другой — устройство становится уязвимо к атакам с подменой SSID сети. Основная опасность при этом в том, что устройство попытается наверняка отправить через точку соответствующие данные приложений, которые обычно отправляет через легитимные Wi-Fi подключения, и эти данные станут доступны злоумышленнику. Дальнейшее развитие атаки после установки соединения ложной точки доступа с вашим устройством зависит от уязвимостей самого устройства и ПО на нём.

Как определить, что сеть взломана В ситуации с домашним роутером обычно несложно обнаружить, что кто-то подключился к вашему Wi-Fi. Антон Баланов ТОП- менеджер, ИТ-МБА профессор и советник по экономике и социологии РАЕН Регулярный мониторинг сетевой активности с помощью специализированных программ позволяет выявить необычную активность, указывающую на возможное вмешательство в сеть.

Установка и настройка систем обнаружения вторжений помогает выявлять потенциальные атаки. Дмитрий Хомутов Директор Ideco Самое первое, что может броситься в глаза для обнаружения присутствия взломщиков в корпоративном Wi-Fi, это новые установленные программы, к которым никто из сотрудников не имеет отношения. Этап 3. Определение цели Для начала необходимо переключить адаптер в режим мониторинга, что позволить адаптеру ловить все пакеты включая те, которые были адресованы не ему.

Таким образом мы создали виртуальный интерфейс в режиме мониторинга mon0. Этап 4. Если все прошло успешно, в итоге получим PIN-код и пароль. Перед взломом какой бы то ни было Wi-Fi сети следует получить разрешение у хозяина Wi-Fi точки или же экспериментировать с собственной сетью. Пн-Пт Язык: Russian. Каталог товаров 0. Категории товаров.